Knack den Code: Souverän durch Reverse‑Engineering‑Interviewfragen

Grundlagen sicher beherrschen

Disassembler, Decompiler und ihre Grenzen

Debugger‑Taktiken, die Führung zeigen

Aufrufkonventionen und innere Mechanik

Anti‑Debugging aushebeln ohne Chaos

Packer identifizieren und sicher entpacken

Schwachstellen und Schutzmechanismen einordnen

01

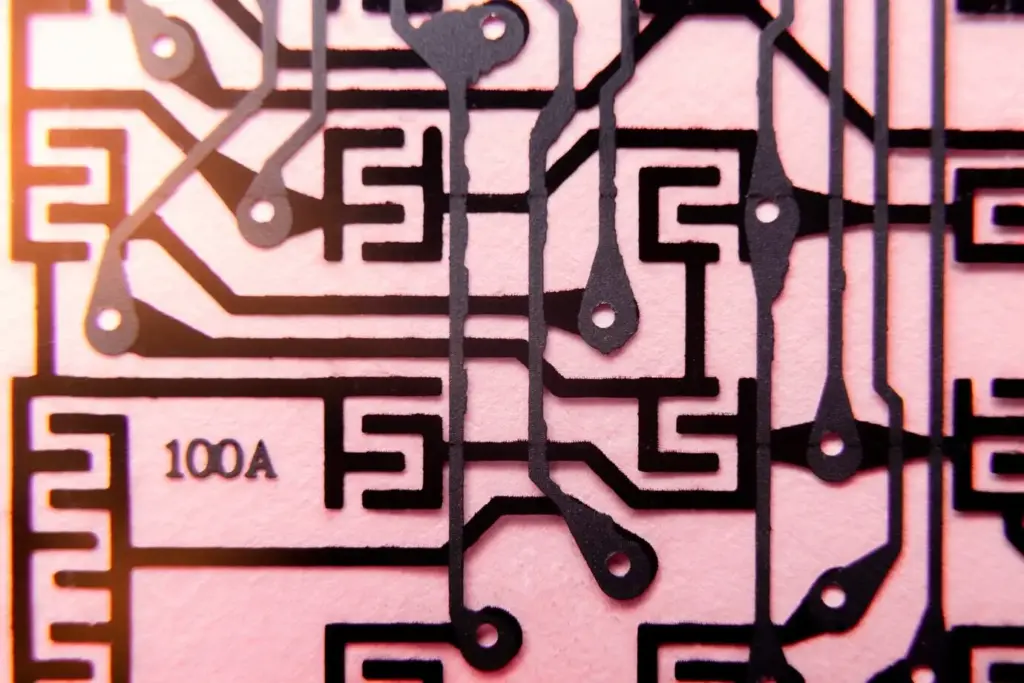

Speicherkorruption sicher analysieren

Erkläre, wie du Schreibflüsse rückverfolgst, Heap‑Layouts untersuchst und mit Sanitizern oder Heap‑Debugging‑Flags aussagekräftige Artefakte sammelst. Beschreibe, wie du aus Crash‑Signaturen, Registerzuständen und Taint‑Analysen auf ursächliche Fehler schließt. Betone, dass du reproduzierbare Minimalbeispiele bevorzugst, klare Vorbedingungen dokumentierst und Nebenwirkungen minimierst. So beweist du technische Tiefe sowie Respekt vor Stabilität der Zielsysteme und schaffst Vertrauen in deine Arbeitsweise.

02

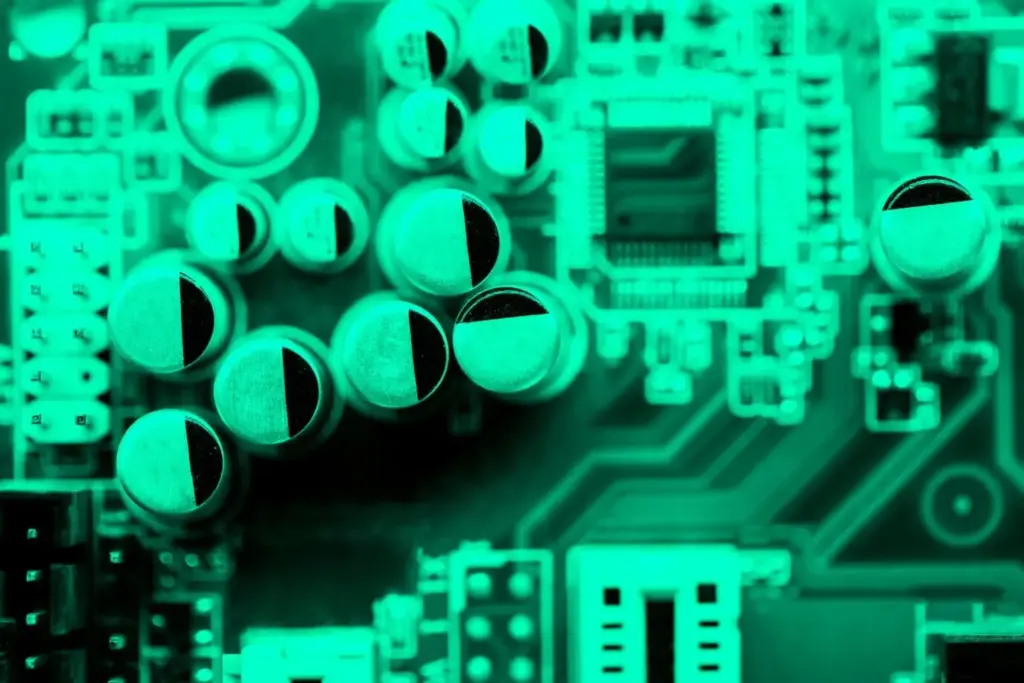

Schutzschichten verstehen statt umgehen

Erkläre, wie ASLR, DEP/NX, RELRO, PIE, Stack‑Canaries und CFI zusammenwirken und welche Spuren im Binärbild auf ihre Aktivierung hinweisen. Beschreibe, wie diese Mechanismen Risiko verschieben, nicht magisch entfernen. Zeige, wie du realistische Angriffspfade und Grenzen nüchtern erklärst, ohne unzulässige Schritte zu glorifizieren. Diese Einordnung beweist Reife, Rechtsbewusstsein und Fokus auf Prävention, was in Gesprächen oft entscheidender ist als spektakuläre, aber riskante Demonstrationen.

03

Gezielte Tests und Fuzzing sinnvoll nutzen

Beschreibe, wie du mit AFL, libFuzzer, honggfuzz oder Sanitizern Eingaben strukturierst, Coverage steigerst und Absturzberichte triagierst. Erkläre, wie du Crashes deduplizierst, Minimierung betreibst und mit Reverse‑Engineering Erkenntnissen Seed‑Korpora verbesserst. Eine kleine Geschichte: Ein einziger, gut platzierter Magic‑Wert öffnete eine versteckte Parser‑Pfadgabelung. So zeigst du, dass du testgetriebene Exploration mit binärer Analyse verbindest und Ergebnisse nachvollziehbar verdichtest.

Fallstudien und Antwortstrategien, die überzeugen

Kleine Binärdatei gemeinsam zerlegen

Unbekanntes Protokoll ohne Dokumentation

Malware‑Fragment verantwortungsvoll einschätzen

All Rights Reserved.